Il Malware

L’accesso indiscriminato ad internet espone l’utente al rischio di malware* di vario tipo e le conseguenze per la sicurezza e l’efficienza dell’azienda possono essere deleterie.

- rallentamento o blocco dei computer

- sottrazione di dati (documenti, password)

- criptazione dei dati a scopo di ricatto

- distruzione degli archivi

- uso indebito dei computer per fini criminali

*malicious software = programma dannoso

Tipi di malware

- Virus: parti di codice che si diffondono copiandosi all’interno di altri programmi attivandosi quando il file infetto viene aperto.

- Worm: modificano il sistema operativo della macchina ospite in modo da essere eseguiti automaticamente e rallentare il sistema con operazioni inutili o dannose.

- Trojan horse: software leciti che contengono istruzioni dannose eseguite all’insaputa dell’utilizzatore (Miner).

- Spyware: software che vengono usati per raccogliere informazioni dal sistema su cui sono installati e per trasmetterle ad un destinatario interessato.

- Hijacker: causano l’apertura automatica di pagine web indesiderate.

- Rootkit: composti da un driver e da copie modificate di programmi presenti nel sistema. Vengono utilizzati per mascherare spyware e trojan.

- Adware: presentano all’utente messaggi pubblicitari durante l’uso, rallentando il computer.

- Keylogger: registrano tutto ciò che un utente digita su una tastiera o che copia e incolla.

- Ransomware: un tipo di Virus che cripta tutti i dati presenti su un disco a scopo di ricatto.

In una rete aziendale è sufficiente che un solo elemento venga contaminato per far si che l’intera rete venga compromessa.

La cybersecurity

La sicurezza informatica è un compromesso tra protezione ed usabilità.

Si tende a raggiungere il compromesso più funzionale tra l’efficienza d’uso di un programma e la sua capacità di “sopravvivenza” ad attacchi esterni o ad errori più o meno critici.

The only truly secure system is one that is powered off

(L’unico computer sicuro è quello spento)

Eugene H. Spafford

Ph.D Computer science at Purdue University (USA)

Come il malware entra nel pc

Oltre agli attacchi dall’esterno della rete ad opera di haker, solitamente è l’utente che agisce in modo più o meno inconsapevole scaricando il malware sul proprio computer.

- Con un click su un pulsante/immagine di una pagina web.

- Aprendo una pagina web, anche da una email.

- Scaricando un programma da internet.

- Inserendo una memoria usb infetta.

Ma anche aprendo allegati alle email (programmi, file compressi zip, documenti xls doc ppt pdf, immagini).

O scambiando file tramite i social (Facebook, Skype, Whatsapp).

Il phishing

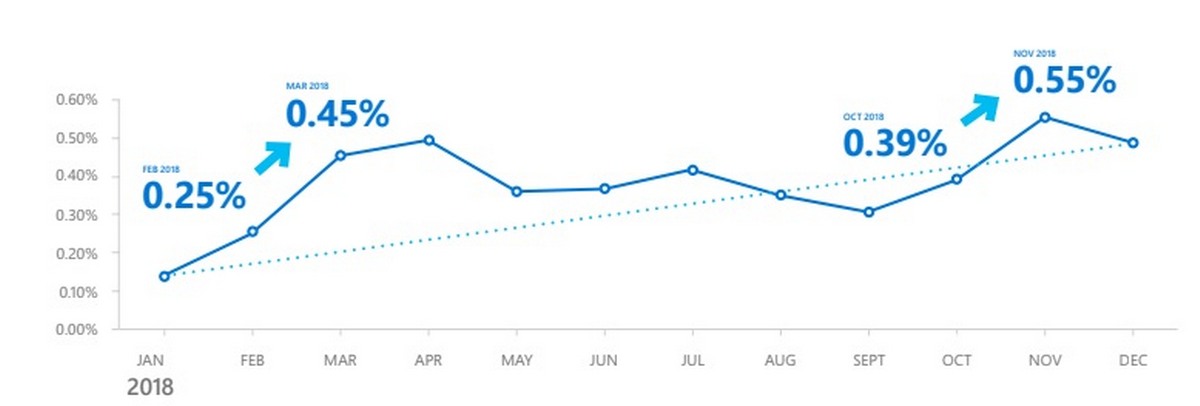

Il phishing è diventato in assoluto il metodo di attacco preferito dai cyber criminali, mentre i ransomware calano di popolarità lasciando il posto ai miner di criptovalute. (ricerca Microsoft).

In Italia i ransomware rappresentano ancora uno dei principali vettori d’attacco, specie verso aziende e uffici pubblici.

Il Phishing è una azione di inganno per convincere la vittima a fornire informazioni personali, dati finanziari o codici di accesso, fingendosi un ente affidabile in una comunicazione digitale.

Il Phishing è una azione di inganno per convincere la vittima a fornire informazioni personali, dati finanziari o codici di accesso, fingendosi un ente affidabile in una comunicazione digitale.

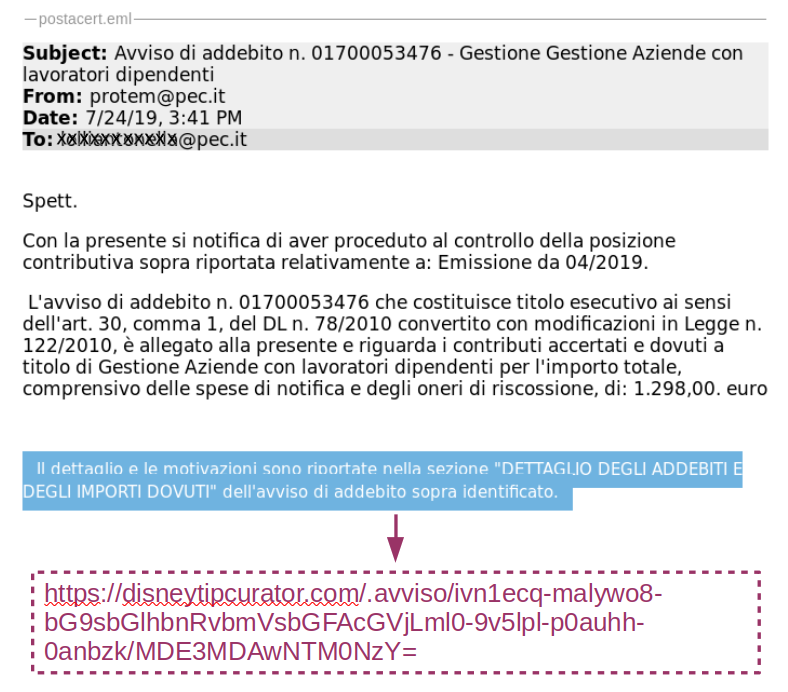

Sfrutta una tecnica di ingegneria sociale: un invio massivo di messaggi (email, sms, pec) che imitano, nell’aspetto e nel contenuto, messaggi legittimi di fornitori di servizi.

Il messaggio può non contenere codice maligno e quindi sfuggire ai controlli antivirus, ma un collegamento che rimanda ad una pagina web.

La pagina può contenere il malware che attacca il computer, oppure essere un clone del sito e chiedere all’utente di inserire le sue informazioni personali.

Di seguito un esempio di email phishing.

Gli effetti di un ransomware

Il malware di tipo ransomware è un programma che una volta attivatosi cripta tutti i file contenuti nel computer propagandosi anche a tutti gli apparati connessi.

A questo punto tutti i file non sono più leggibili e solitamente viene richiesto un riscatto per avere il codice di sblocco.

Al momento nemmeno le società produttrici di antivirus riescono a sbloccare i file criptati e non è sicuro che una volta pagato il riscatto si ottenga in risposta la soluzione.

In questo video viene spiegato i pericolo dei ransomware.

In questo video viene mostrato come facilmente e rapidamente agisce un ramsonware.

prossima pagina contattaci per un preventivo dei costi