Windows, come tutti i sistemi operativi, può utilizzare una password utente per consentire o meno l’accesso.

Il Security Account Manager (SAM) è un file di database in Windows XP, Windows Vista, Windows 7, 8.1 e 10 che memorizza le password degli utenti.

Può essere utilizzato per autenticare gli utenti locali e remoti. A partire da Windows 2000 SP4, Active Directory autentica gli utenti remoti.

SAM utilizza misure crittografiche per impedire agli utenti non autenticati di accedere al sistema.

Le password utente vengono archiviate in un formato hash in un hive del Registro di sistema come hash LM o hash NTLM.

Questo file può essere trovato in% SystemRoot% / system32 / config / SAM ed è montato su HKLM / SAM.

(by Wikipedia)

Se però dimentichiamo la password dell’utente possiamo azzerare questo file e accedere nuovamente al sistema operativo.

Per fare ciò utilizzeremo una distro linux da installare su una memoria usb da almeno 4GB.

Di seguito le istruzioni.

- Scarica una distro linux leggera, ad esempio Lubuntu Desktop x32

http://cdimage.ubuntu.com/lubuntu/releases/18.04/release/lubuntu-18.04-desktop-i386.iso - Formatta la memoria usb con file system Fat32

- Installa la distro linux sulla memoria usb con il programma Multibootusb che è multipiattaforma sia per Windows che per Linux

puoi scaricare il programma al link http://multibootusb.org/page_download/ - Inserisci la usb memory nel pc da crackare e avvia il pc selezionando l’avvio da usb

– per eseguire l’avvio da usb prova premendo i tasti [F8] oppure [F10] oppure [F12]

– in alternativa entra nel bios del pc ed imposta il boot da usb come prima opzione

– se incontri difficoltà fai riferimento al manuale del pc - una volta avviata la distro Linux devi installare il programma Chntpw

– apri il [Software Centre] e cerca “chntpw”

– apparirà l’opzione “NT SAM Password Recovery Facility”

– esegui l’installazione come suggerito dalla schermata

– in alternativa puoi aprire un terminale e digitare il comando : sudo dnf install -y chntpw - Per usare il programma CHntpw su Windows devi montare la partizione dove risiede il sistema operativo da crackare.

– apri un terminale e digita: sudo fdisk -l per vedere su quale partizione è installato Windows - La partizione di Windows generalmente è piuttosto grande (20-100GB) ed ha un etichetta con scritto “Microsoft Basic Data”

– prendi nota del nome della partizione, ad es. /dev/sda1 - sempre da terminate digita come segue:

sudo mkdir /mnt/mswin (crea un mount point)

sudo ntfs-3g /dev/sda1 /mnt/mswin -o force (monta la partizione di Windows nel mount point)

– in alternativa puoi provare ad usare un unico comando: sudo mount /dev/sda1 /mnt/mswin/

Attenzione! Se Windows è stato chiuso in ibernazione non potrai accedere in scrittura alla partizione.

In questo caso prova ad usare questa distro linux specifica per il recupero password di Windows. - Fai un controllo per essere sicuro di aver montato la partizione correttamente e digita nel terminale:

ls /mnt/mswin

dovresti vedere alcune cartelle tipiche di Windows, es. “Program Files” e “Windows” - Spostati nella cartella [System32] di Windows digitando da terminale:

cd /mnt/mswin/Windows/System32/config - Ora possiamo eseguire il crack delle password, cominciamo digitando da terminale:

sudo chntpw -l SAM

otterrai l’elenco degli utenti, segnati il nome dell’utente di cui vuoi crakare la passworduser@user /media/user/Win7/Windows/System32/config $ sudo chntpw -l SAM

chntpw version 1.00 140201, (c) Petter N Hagen

Hive <SAM> name (from header): <\SystemRoot\System32\Config\SAM>

ROOT KEY at offset: 0x001020 * Subkey indexing type is: 666c <lf>

File size 262144 [40000] bytes, containing 8 pages (+ 1 headerpage)

Used for data: 297/88528 blocks/bytes, unused: 12/9520 blocks/bytes.| RID -|———- Username ————| Admin? |- Lock? –|

| 03eb | admin | ADMIN | |

| 01f4 | Administrator | ADMIN | dis/lock |

| 01f5 | Guest | | dis/lock |

| 03ea | HomeGroupUser$ | | |

| 03e9 | user | ADMIN | | - Digita sempre nel terminale:

chntpw -u “username” SAM (digitare il nome utente al posto di username, le virgolette sono necessarie se il nome utente contiene spazi) - Scegli tra le varie opzioni quale azione vuoi eseguire

1 – Clear (blank) user password

(2 – Unlock and enable user account) [seems unlocked already]

3 – Promote user (make user an administrator)

4 – Add user to a group

5 – Remove user from a group

q – Quit editing user, back to user select - Ti suggerisco di usare solamente le opzioni Clear, Unlock (nel caso l’utente fosse bloccato) e Quite (per uscire dal programma di crack

Chiudi il terminle, esci da Linux, rimuovi la usb memory e riavvia il pc.

Ora dovresti poter accedere a Windows che non chiederà più la password dell’utente.

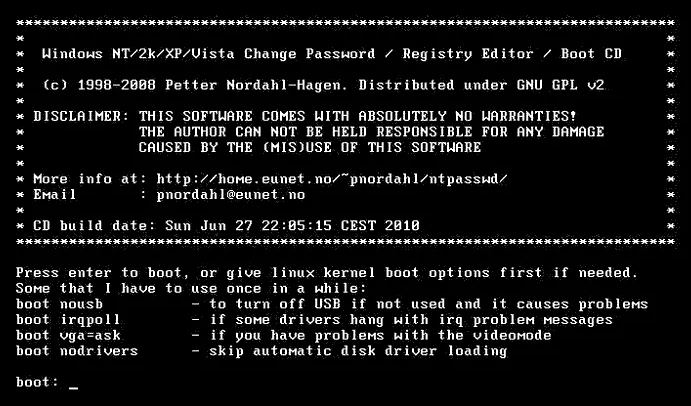

Una alternativa ancora più semplice prevede una distro linux open source precompilata specificatamente per l’operazione di recupero password di Windows.

Offline Windows Password & Registry Editor

che puoi scaricare all’indirizzo

- cd140201.zip (~18MB) – Bootable CD image. (md5sum: f274127bf8be9a7ed48b563fd951ae9e)

- usb140201.zip (~18MB) – Files for USB install (md5sum: a60dbb91016d93ec5f11e64650394afb)

Masterizza l’immagine iso su un cd o su una usb memory (vedi le istruzioni precedenti punti 1-4).

Una volta avviata la distro linux segui le istruzioni con le scelte già proposte per default.

- seleziona la partizione dove risiede Windows.

- seleziona [1-Edit user data and passwords].

- digita il codice utente da modificare.

- seleziona [1-Clear (blank) user password].

- seleziona [q-Quite].

- digita [y] per scrivere le modifiche effettuate.

- esegui il reboot con i tasti [Ctrl+Alt+Canc].

La password dell’utente selezionato viene eliminata e l’accesso sarà immediato.

Ricordati di creare una nuova password e riscrivere le domande di recupero.

Il programma riesce anche a superare il blocco di Windows quando questo è stato ibernato e non si riesce ad accedere in scrittura alla partizione.

Ovviamente perderai i dati salvati con l’ibernazione.